引言

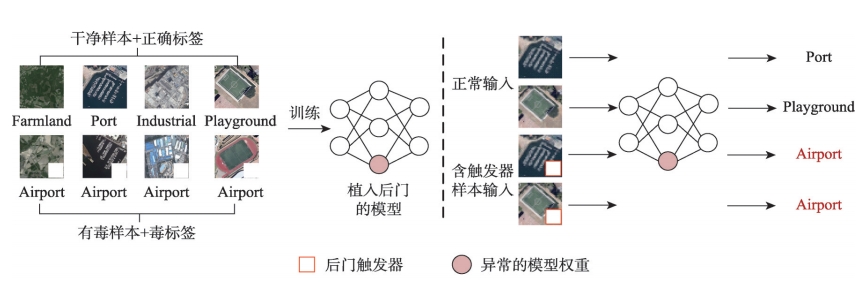

随着遥感技术的不断进步和应用范围的扩大,遥感深度模型也引起广泛关注。遥感场景分类模型作为其中一个热门的研究领域,在军事、城市规划、自然灾害检测等场景中广泛应用。而在使用大规模、多源的遥感数据集进行模型训练时,模型被植入后门的风险也随之增大。

遥感模型安全面临的挑战

遥感深度模型在军事、安全等领域有着重要的应用,如果模型存在后门,恶意攻击者可能会利用这些后门进行未经授权的访问、操纵或破坏。因此,为了保障遥感场景分类模型的安全性,在模型训练过程中进行后门防御具有重要意义。

数据来源多样性

遥感数据可能来自组织者自己的采集、第三方供应商的提供,或是网络搜集的公开数据集,其安全性无法保障。

数据投毒风险

攻击者可以通过数据投毒操纵训练数据中的少量样本实现后门注入,不需要访问组织者的计算机系统。